Administración de sistemas informáticos en red: los perfiles profesionales más demandados

Proteger la infraestructura y las redes empresariales de amenazas, vulnerabilidades y ataques se ha convertido en uno de los principales objetivos de las organizaciones, que cada año constatan cómo el número de ciberataques no solo ha crecido en cantidad, sino también en sofisticación y persistencia.

Esto ha llevado a que la partida que las empresas destinan a ciberseguridad se haya convertido en una de las principales en su presupuesto TIC y que la competencia por contratar profesionales capaces de diseñar, administrar y proteger sus infraestructuras de red esté más reñida que nunca.

En este sentido, la formación en este campo permite a los estudiantes adquirir habilidades clave como la configuración y mantenimiento de redes, la gestión de firewalls y sistemas de detección de intrusos, el cifrado de comunicaciones o la respuesta ante incidentes de seguridad.

De hecho, el especialista en gestión de redes y ciberseguridad cuenta con un perfil altamente técnico, que combina conocimientos en administración de sistemas con una alta capacidad de reacción ante todo tipo de amenazas. En este artículo, exploramos las principales salidas profesionales para quienes se especializan en este campo.

8 perfiles profesionales de ASIR:

Administrador de sistemas en red

El administrador de sistemas en red se encarga de la instalación, configuración y mantenimiento de servidores y redes en una empresa.

Gestiona sistemas operativos como Windows Server, macOS o Linux, optimiza el rendimiento de los recursos y asegura la disponibilidad de los servicios. También supervisa la seguridad de la red, gestiona la política de backup de la empresa y monitoriza el tráfico de red para prevenir posibles incidentes de ciberseguridad.

Analista de seguridad de la información

Perfil que trabaja de forma proactiva en evitar fallos y ataques informáticos. Para conseguirlo, evalúa los posibles riesgos presentes en los sistemas TIC de la empresa, analiza potenciales vulnerabilidades y propone medidas de mitigación de amenazas.

Utiliza herramientas como SIEM o IDS/IPS y periódicamente realiza auditorías de seguridad. Además, se encarga de identificar posibles fugas de datos y establecer protocolos de respuesta ante incidentes de seguridad.

Administrador de infraestructura cloud

Cada vez más demandado, el administrador de infraestructura cloud gestiona la presencia de la empresa en entornos de nube pública (AWS, Azure, Google Cloud), nube privada o el cada vez más frecuente entorno híbrido.

Además de implementar medidas que mejoren la seguridad de aplicaciones y datos, también desarrolla estrategias de escalabilidad, supervisa la automatización de los procesos y controla el consumo de recursos.

Especialista en redes y comunicaciones

Con cada vez más redes definidas por software (SDN) dentro de las organizaciones, el especialista en redes se ha convertido en uno de los perfiles más interesantes para las compañías que quieren obtener el máximo rendimiento en entornos distribuidos y complejos.

No solo se encarga de implementar una política de acceso a la red (routers, APs, switches, VPNs..), sino que define la seguridad de las comunicaciones, optimiza el ancho de banda y determina la forma idónea de segmentar la red para ofrecer la mejor experiencia a los usuarios.

Auditor de seguridad informática

Tan importante es implementar medidas de seguridad en la empresa como ponerlas a prueba. El auditor de seguridad informática realiza pruebas de penetración y auditorías de seguridad en infraestructuras tecnológicas (pentesting). Evalúa la robustez de los sistemas ante ataques y las políticas de compliance tanto de la propia empresa como las que exigen las distintas certificaciones y la legislación nacional en materias como privacidad y protección de datos personales.

En función de sus hallazgos, también tiene un papel de prescriptor y recomienda estrategias que permitan reforzar la seguridad de la empresa.

Técnico en gestión de identidades y accesos (IAM)

¿Quién se conecta a la red de la empresa? ¿Por qué lo hace? ¿Qué privilegios debería tener y cuáles tiene en realidad? ¿Qué método está utilizando para autenticarse?

Estas son tan solo algunas de las preguntas a las que debe responder el técnico en gestión de identidades y accesos (IAM). Para conseguirlo, implementa políticas de identidad digital a través de soluciones de autenticación multifactor (MFA) y gestión de accesos privilegiados (PAM). Su perfil no solo es clave para evitar accesos no autorizados, sino que incluso si se produce un robo de credenciales de bajo nivel, el atacante no pueda escalar dentro de la organización.

Especialista en seguridad de aplicaciones

Con ciclos de desarrollo cada vez más ágiles y cortos, el especialista en seguridad de aplicaciones debe garantizar que todo el software empresarial que programan las empresas esté libre de vulnerabilidades.

Para conseguirlo, aplica metodologías como DevSecOps, que integran la seguridad en todo el ciclo de vida del desarrollo de software, automatizando controles de seguridad sin afectar la velocidad de entrega. También se encarga de implementar pruebas de seguridad en los entornos de prueba y corregir posibles fallos antes de que los proyectos pasen a producción.

Responsable de respuesta ante incidentes de seguridad

Con ciclos de desarrollo cada vez más ágiles y cortos, el especialista en seguridad de aplicaciones debe garantizar que todo el software empresarial que programan las empresas esté libre de vulnerabilidades.

Para conseguirlo, aplica metodologías como DevSecOps, que integran la seguridad en todo el ciclo de vida del desarrollo de software, automatizando controles de seguridad sin afectar la velocidad de entrega. También se encarga de implementar pruebas de seguridad en los entornos de prueba y corregir posibles fallos antes de que los proyectos pasen a producción.

¿Quieres convertirte en un experto en gestión de redes y ciberseguridad?

La clave para destacar en este sector es contar con una formación integral que te dote de las habilidades más demandadas en el mercado.

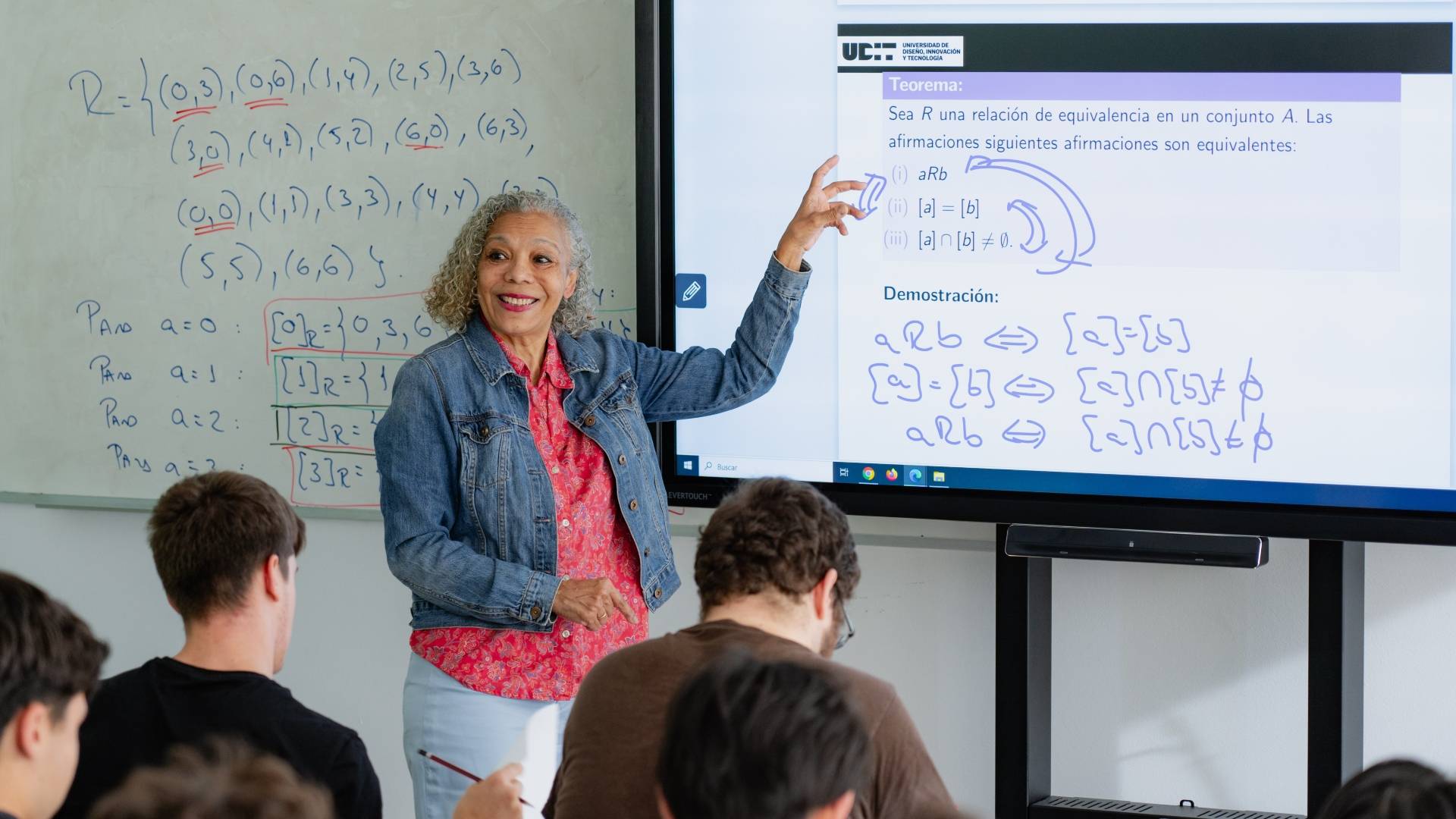

El Grado Superior en Administración de Sistemas Informáticos en Red de UDIT no solo proporciona los conocimientos esenciales para diseñar, implementar y gestionar infraestructuras de red seguras, sino que también capacita a los estudiantes en el uso de herramientas avanzadas de ciberseguridad, garantizando la protección de datos y la resiliencia ante ciberataques.

Además, esta formación puede combinarse con el Higher National Diploma (HND) in Computing, con especialidad en Ciberseguridad, ampliando aún más tus oportunidades profesionales en uno de los sectores más atractivos de la actualidad.

Resuelve tus dudas